OpenClaw перестаёт работать, и вы видите загадочное сообщение об ошибке. Будь то 401 Unauthorized, блокирующий доступ к вашему ИИ-ассистенту, 429 Too Many Requests, ограничивающий рабочий процесс, или непонятный «invalid beta flag», появившийся после обычного обновления, — разочарование одинаково для всех. Хорошая новость в том, что каждая ошибка OpenClaw имеет конкретную, диагностируемую причину, и данное руководство поможет вам систематически исправить каждую из них.

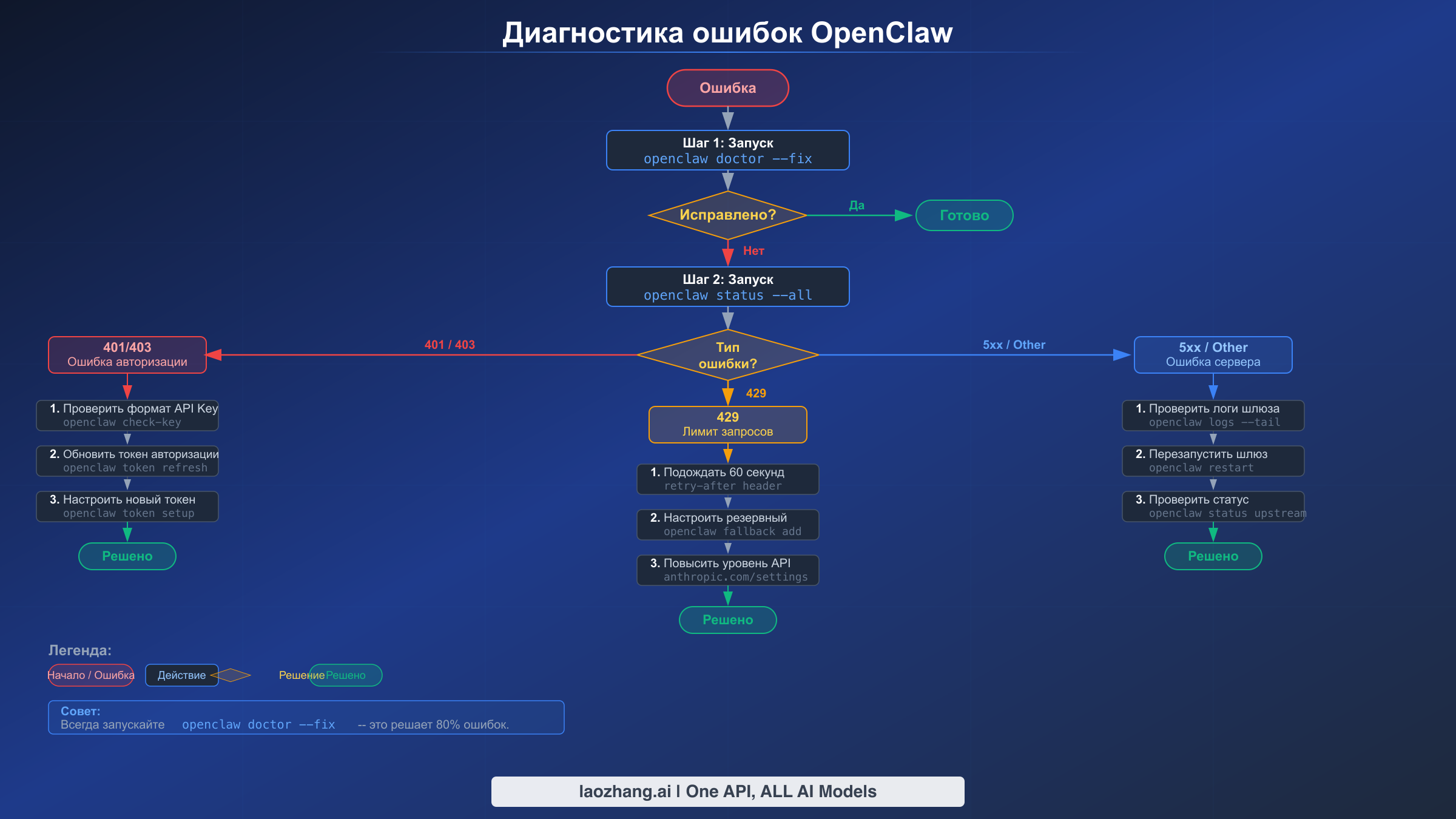

Большинство ошибок аутентификации и лимитов запросов OpenClaw относятся к одной из трёх категорий: проблемы с учётными данными на уровне локальной конфигурации, сбои валидации на уровне шлюза или отказы от вышестоящего провайдера. Понимание того, какой уровень даёт сбой, является ключом к быстрому решению. Выполните openclaw doctor --fix прямо сейчас для автоматического исправления. Если это не решит проблему, продолжайте чтение — ниже представлена полная диагностическая система, охватывающая все типичные ошибки с проверенными решениями.

Краткое содержание

Команда openclaw doctor --fix автоматически устраняет большинство проблем конфигурации и аутентификации. Для ручной диагностики используйте openclaw status --all, чтобы получить полный отчёт, затем найдите свою ошибку в соответствующем разделе ниже. Ошибки аутентификации (401/403) обычно требуют повторной генерации учётных данных через openclaw models auth setup-token. Ошибки лимитов запросов (429) лучше всего решаются настройкой резервных моделей или реализацией логики повторных попыток на уровне приложения, поскольку встроенный экспоненциальный откат OpenClaw содержит известную ошибку (GitHub issue #5159, закрыт со статусом «not planned»). Для SSL и ошибок beta flag переключение на стабильные API-эндпоинты или обновление TLS-конфигурации решает большинство проблем. Каждое решение в этом руководстве проверено на последней версии OpenClaw по состоянию на февраль 2026 года.

Типы ошибок OpenClaw

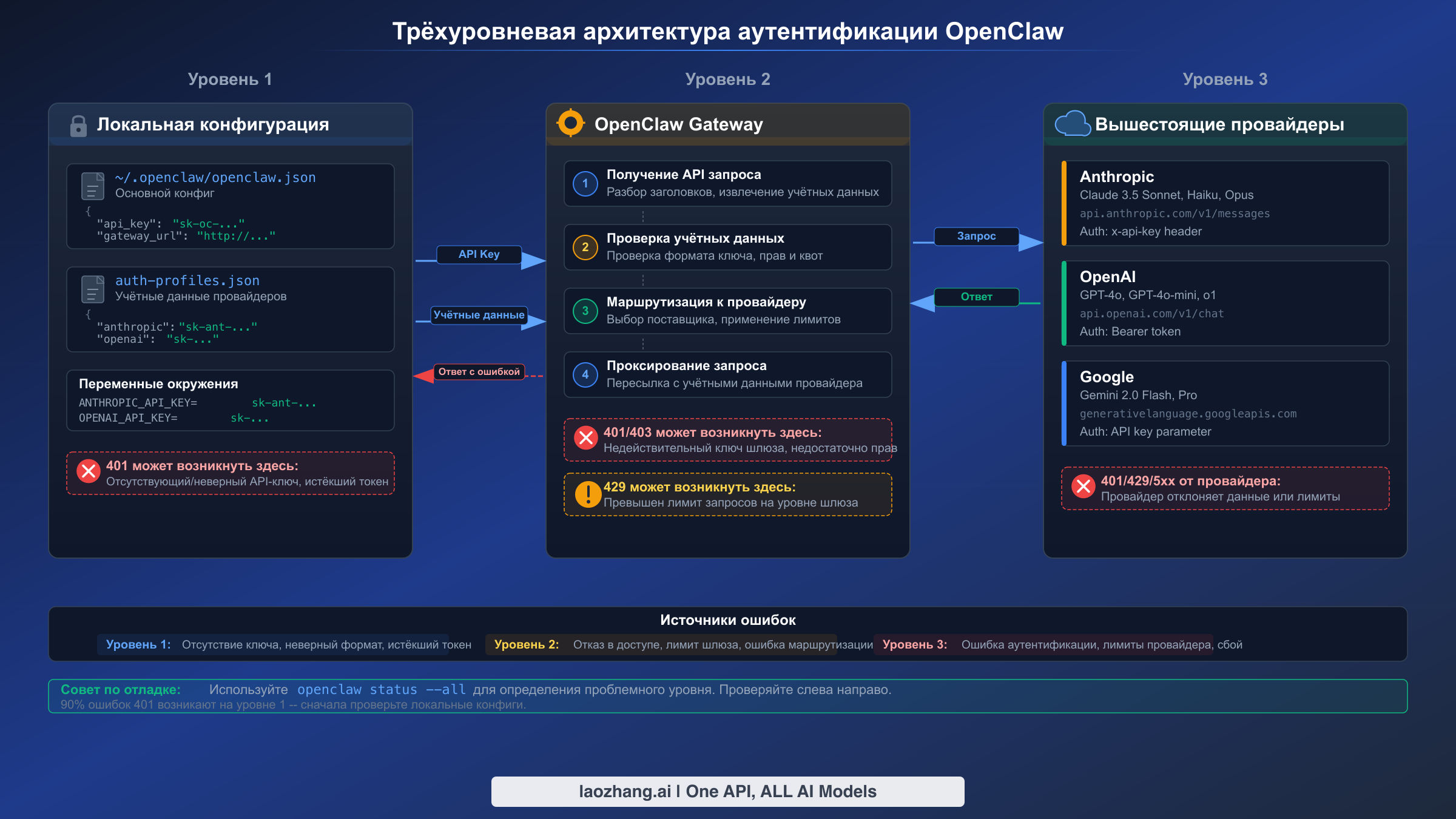

OpenClaw работает через трёхуровневую архитектуру, где ошибки могут возникнуть на любом этапе цепочки запроса. Прежде чем углубляться в конкретные исправления, понимание этой архитектуры экономит часы напрасной диагностики. Уровень локальной конфигурации отвечает за хранение ваших учётных данных и переменных окружения. Шлюз OpenClaw валидирует эти данные и управляет соединениями. Вышестоящие провайдеры — Anthropic, OpenAI, Google и другие — выполняют окончательную аутентификацию и применяют собственные лимиты запросов.

Каждый уровень создаёт характерные сигнатуры ошибок, точно указывающие, где произошёл сбой. Сообщение «No API key found for provider» указывает на локальную конфигурацию — конкретно на отсутствующие или повреждённые записи в ~/.openclaw/openclaw.json или auth-profiles.json. Ошибка «OAuth token refresh failed» означает, что уровень шлюза столкнулся с проблемами при обновлении учётных данных сессии. Ответ «Invalid API key» от самого провайдера означает, что ваши данные дошли до вышестоящего сервиса, но были отклонены — часто потому, что ключ истёк, был отозван или принадлежит другой учётной записи. Если вам нужен более широкий справочник по кодам ошибок OpenClaw, наше подробное руководство по устранению ошибок каталогизирует более 30 различных типов ошибок с быстрыми решениями.

Следующая таблица сопоставляет наиболее распространённые сообщения об ошибках с их уровнями происхождения и быстрейшим путём решения. Сохраните её как первый ориентир при появлении ошибки.

| Сообщение об ошибке | HTTP-код | Уровень | Быстрое решение |

|---|---|---|---|

| No API key found for provider | — | Локальная конфигурация | openclaw models auth setup-token --provider <name> |

| Invalid API key | 401 | Вышестоящий провайдер | Перегенерируйте ключ в консоли провайдера |

| OAuth token refresh failed | 401 | Шлюз | openclaw models auth login --provider <name> |

| Rate limit exceeded | 429 | Вышестоящий провайдер | Подождите 60 секунд или настройте резервную модель |

| Invalid beta flag | 400 | Вышестоящий провайдер | Удалите бета-заголовок или переключитесь на стабильный эндпоинт |

| Context length exceeded | 400 | Вышестоящий провайдер | Сократите количество входных токенов или включите сжатие контекста |

| SSL certificate error | — | Локальная/Сетевая | Обновите сертификаты или настройте TLS-прокси |

| WebSocket connection failed | 1008 | Шлюз | Настройте токен аутентификации шлюза |

Понимание этой карты ошибок устраняет метод проб и ошибок, который тратит время впустую. При появлении ошибки сначала определите уровень, затем примените целенаправленное исправление. В следующем разделе описан универсальный диагностический процесс, работающий независимо от типа ошибки.

Универсальный диагностический процесс

Каждый сеанс диагностики должен начинаться с одних и тех же трёх команд, выполняемых последовательно. Эта диагностическая лестница быстро сужает область проблемы и часто выявляет основную причину без дополнительного расследования. Представьте эти команды как стетоскоп, анализ крови и рентген для здоровья OpenClaw.

Шаг 1: автоматическая попытка восстановления. Первая команда при любой ошибке — openclaw doctor --fix. Этот встроенный диагностический инструмент сканирует всю установку OpenClaw на наличие типичных проблем, включая ошибки прав доступа, отсутствующие директории, повреждённые файлы конфигурации и устаревшие учётные данные. Инструмент автоматически исправляет всё, что может, и сообщает о том, что не может. Во многих случаях — особенно после обновлений системы или смены версии Node.js — эта единственная команда полностью решает проблему. Флаг --fix критически важен, потому что без него openclaw doctor только диагностирует, но не исправляет.

Шаг 2: полная проверка состояния системы. Если openclaw doctor --fix не решил проблему, выполните openclaw status --all для получения комплексного диагностического отчёта. Эта команда проверяет каждый компонент вашей установки OpenClaw: процесс шлюза, все настроенные каналы, учётные данные провайдеров и активные сессии. В выходных данных используются цветовые индикаторы, где зелёные галочки обозначают исправные компоненты, жёлтые предупреждения — потенциальные проблемы, а красные ошибки — явные сбои. Обратите особое внимание на раздел «Providers», показывающий статус учётных данных для каждого настроенного ИИ-сервиса. Провайдер со статусом «cooldown» означает, что OpenClaw временно заблокировал запросы к этому провайдеру после повторных сбоев.

Шаг 3: диагностика конкретного провайдера. Выполните openclaw models status, чтобы увидеть подробную информацию о каждом настроенном провайдере. Эта команда показывает, какие провайдеры имеют действительные учётные данные, какие находятся в режиме ожидания (cooldown), их оставшуюся ёмкость и время окончания периода ожидания. Результат немедленно покажет, связана ли проблема с учётными данными или с ёмкостью. Если провайдер показывает «invalid» для учётных данных, сосредоточьтесь на исправлении аутентификации. Если он показывает «cooldown» или «rate limited», вам понадобятся решения для лимитов запросов, описанные далее в этом руководстве.

При стойких проблемах, которые эти три команды не диагностируют, включите мониторинг журналов в реальном времени с помощью openclaw logs --follow. Это направляет журналы шлюза в ваш терминал, показывая каждый запрос, ответ и ошибку по мере их возникновения. Воспроизведите ошибку, наблюдая за журналами, и основная причина обычно становится очевидной в течение нескольких секунд. Если вы работаете с OpenClaw впервые и столкнулись с ошибками настройки, руководство по установке OpenClaw описывает процесс начальной конфигурации шаг за шагом.

Исправление ошибок аутентификации (401 Unauthorized и проблемы с API-ключами)

Ошибки аутентификации — это наиболее часто встречающиеся проблемы OpenClaw, и они имеют самое широкое разнообразие причин. Ответ 401 Unauthorized может быть вызван истёкшим API-ключом, неправильно настроенной переменной окружения, повреждённым OAuth-токеном или даже простой ошибкой форматирования в файле конфигурации. Ключ к эффективному решению — точное определение, какой именно компонент аутентификации дал сбой.

Недействительные или истёкшие API-ключи. Самый простой сбой аутентификации происходит, когда ваш API-ключ недействителен. Для Anthropic в частности действительные API-ключи должны начинаться с префикса sk-ant-api03-. Если ваш ключ имеет другой формат, он может быть от старой версии API Anthropic или от совершенно другого провайдера. Для исправления войдите в консоль вашего провайдера (console.anthropic.com для Anthropic, platform.openai.com для OpenAI), сгенерируйте новый API-ключ и обновите конфигурацию OpenClaw. Самый быстрый способ — выполнить openclaw models auth setup-token --provider anthropic, что проведёт вас через интерактивный процесс обновления учётных данных. Альтернативно вы можете вручную отредактировать файл конфигурации ~/.openclaw/openclaw.json и заменить значение API-ключа в соответствующем разделе провайдера.

Сбои обновления OAuth-токенов. Если вы аутентифицируетесь через OAuth (вход через браузер), ваши токены сессии имеют ограниченный срок действия и должны периодически обновляться. Когда обновление не удаётся, OpenClaw не может выполнять API-вызовы от вашего имени. Это часто происходит после длительных периодов неактивности, перезагрузки системы или когда провайдер OAuth меняет политику токенов. Решение — повторная аутентификация: выполните openclaw models auth login --provider anthropic и пройдите процесс входа через браузер. Для безголовых сред, таких как серверы или Docker-контейнеры, где вход через браузер непрактичен, переключитесь на метод setup token. Выполните openclaw models auth setup-token --provider anthropic, чтобы сгенерировать долгоживущий токен, который работает как API-ключ, но использует учётные данные вашей подписки.

Конфликты переменных окружения. Неочевидная, но распространённая причина сбоев аутентификации — конфликтующие переменные окружения. Если в вашей оболочке установлены ANTHROPIC_API_KEY, OPENAI_API_KEY или аналогичные переменные, они могут переопределять учётные данные, хранящиеся в файлах конфигурации OpenClaw. Это создаёт путаницу, когда переменная окружения содержит старый или недействительный ключ, а в файле конфигурации — действительный. Диагностируйте это, проверив окружение: выполните env | grep -i "api_key\|anthropic\|openai" в терминале. Если конфликтующие переменные существуют, либо удалите их командой unset ANTHROPIC_API_KEY, либо убедитесь, что они содержат действительные ключи. Для постоянного исправления удалите переменные из вашего профиля оболочки (.bashrc, .zshrc или .profile) и полагайтесь исключительно на встроенное управление учётными данными OpenClaw.

Восстановление после состояния cooldown. OpenClaw реализует защитный механизм cooldown, временно приостанавливающий запросы к провайдеру после повторных сбоев аутентификации. Это предотвращает каскадные сбои и лишние расходы на API, но может ощущаться как вторичная проблема поверх первоначальной ошибки. Cooldown следует экспоненциальному расписанию: 1 минута после первого сбоя, затем 5 минут, 25 минут и до 60 минут при постоянных проблемах. Чтобы проверить статус cooldown, выполните openclaw models status и найдите провайдеров с пометкой «cooldown». После исправления основной проблемы аутентификации вы можете принудительно сбросить cooldown, перезапустив шлюз командой openclaw gateway restart. Это сбрасывает все таймеры cooldown и позволяет немедленно повторить попытки. Для пользователей, управляющих API-ключами конкретно для OpenAI, наше специализированное руководство охватывает весь процесс генерации и управления ключами.

Изоляция учётных данных по агентам. Если вы запускаете несколько агентов OpenClaw, каждый агент может иметь собственный набор учётных данных, хранящийся в ~/.openclaw/agents/<agentId>/agent/auth-profiles.json. Типичная ошибка — настройка учётных данных для неправильного агента или ожидание, что данные одного агента автоматически применятся к другому. При диагностике настроек с несколькими агентами всегда проверяйте, какой агент активен, и проверяйте его конкретный файл учётных данных, а не глобальную конфигурацию.

Решение ошибок лимитов запросов (429 Too Many Requests)

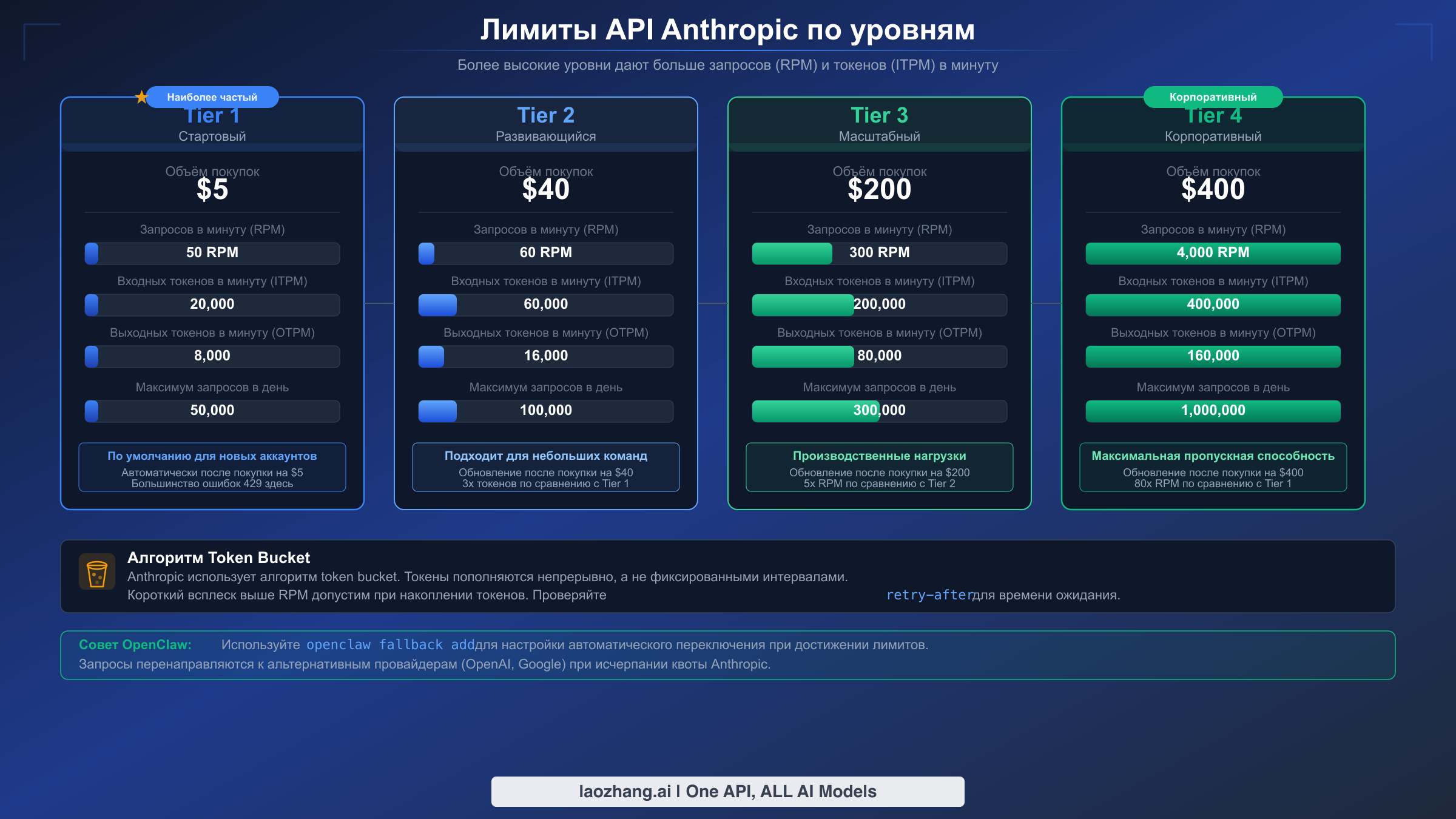

Ошибки лимитов запросов останавливают ваш рабочий процесс не потому, что учётные данные неверны, а потому, что вы исчерпали выделенную ёмкость провайдера. Каждый ИИ-провайдер устанавливает ограничения на количество запросов в минуту (RPM), входных токенов в минуту (ITPM) и выходных токенов в минуту (OTPM). Эти лимиты значительно различаются в зависимости от вашего уровня использования, и понимание границ вашего уровня необходимо для предотвращения и решения ошибок 429.

Anthropic структурирует свои лимиты запросов по четырём уровням использования. Как подтверждено в официальной документации Anthropic (platform.claude.com, февраль 2026), Tier 1 требует покупки кредитов на $5 и допускает 50 RPM с 30 000 ITPM для моделей Claude Sonnet 4.x и Opus 4.x. Tier 2 требует $40 совокупных покупок и увеличивает лимиты до 60 RPM. Tier 3 при $200 предоставляет 300 RPM, а Tier 4 при $400 открывает 4 000 RPM со значительно более высокими лимитами токенов. Примечательно, что Anthropic использует алгоритм «корзины токенов» (token bucket) вместо фиксированного ограничения по временным окнам, что означает непрерывное пополнение ёмкости, а не сброс через фиксированные интервалы. Это важно, потому что кратковременные всплески запросов всё ещё могут вызвать превышение лимитов, даже если среднее потребление ниже порога.

Немедленные действия при ограничении. Самый быстрый способ восстановиться после ошибки 429 — просто подождать. Заголовок retry-after, включённый в каждый ответ 429, сообщает, сколько именно секунд нужно ждать перед повторной попыткой. В большинстве случаев 60 секунд достаточно для пополнения корзины токенов. Если нужно немедленно возобновить работу, перезапустите шлюз OpenClaw командой openclaw gateway restart, чтобы сбросить внутренние состояния cooldown, хотя это не сбрасывает лимиты провайдера. Третий вариант — переключиться на другого провайдера. Если Anthropic ограничивает вас, модели OpenAI или Google могут иметь доступную ёмкость.

Настройка резервных моделей. Наиболее надёжный подход к обработке лимитов — настройка резервных моделей в конфигурации OpenClaw. Когда основная модель достигает лимита, OpenClaw автоматически перенаправляет запросы к следующей доступной модели. Отредактируйте ~/.openclaw/openclaw.json и добавьте цепочку резервных моделей в конфигурацию. Практический пример: установите Claude Sonnet 4.5 как основную модель, GPT-4o как первый резерв и Gemini 2.0 Flash как второй резерв. Это гарантирует продолжение рабочего процесса, даже когда один провайдер ограничен. Для пользователей, которые часто сталкиваются с лимитами API Claude, наше специализированное руководство подробно описывает обработку лимитов Anthropic.

Ошибка экспоненциального отката. Есть критически важная известная проблема, о которой должен знать каждый пользователь OpenClaw. Выпуск GitHub issue #5159 документировал, что встроенный экспоненциальный откат OpenClaw для ошибок 429 не работает согласно документации. Официальная документация заявляет интервалы отката в 1 минуту, 5 минут, 25 минут и 60 минут, но фактическое поведение показывает повторные попытки с интервалами всего 1-27 секунд. Этот выпуск был закрыт мейнтейнерами со статусом «not planned», что означает, что вы не можете полагаться на внутреннюю логику повторных попыток OpenClaw для обработки лимитов. Практический вывод: реализуйте собственную логику повторных попыток на уровне приложения, а не зависьте от встроенного отката OpenClaw.

Реализация повторных попыток на уровне приложения. Поскольку внутренний откат OpenClaw ненадёжен, реализация логики повторных попыток в вашем приложении обеспечивает детерминированное поведение. Рекомендуемый подход использует экспоненциальный откат с джиттером (случайным разбросом), чтобы избежать проблемы «громового стада». В Python с использованием библиотеки tenacity настройте wait_exponential с минимумом 60 секунд и максимумом 300 секунд в сочетании с retry_if_exception_type, нацеленным на коды статуса 429. В JavaScript используйте асинхронную функцию, которая считывает заголовок Retry-After из ответа 429 и ожидает указанное время перед повторной попыткой, с максимумом 3-5 попыток. Для рабочих приложений, которым нужны бесперебойные ИИ-возможности, сервисы вроде laozhang.ai предоставляют единый API-шлюз со встроенным управлением лимитами и автоматическим переключением между провайдерами, устраняя необходимость реализации логики повторных попыток самостоятельно.

Планирование повышения уровня. Если вы постоянно достигаете лимитов, повышение уровня провайдера часто экономически выгоднее, чем инженерные обходные решения. Система уровней Anthropic повышается автоматически по мере совокупных покупок кредитов. Проверьте текущий уровень на странице Limits в консоли Claude по адресу platform.claude.com/settings/limits. Переход с Tier 1 на Tier 2 (всего $40 покупок) удваивает вашу эффективную ёмкость, а Tier 4 при $400 предоставляет в 80 раз больше ёмкости по сравнению с Tier 1.

Исправление других распространённых ошибок

Помимо аутентификации и лимитов запросов, в средах OpenClaw регулярно появляются и другие типы ошибок. У каждого есть конкретная причина и целенаправленное решение.

Ошибки invalid beta flag. Ошибка «invalid beta flag» возникает, когда ваша конфигурация OpenClaw или API-запрос содержит бета-заголовок, который вышестоящий провайдер не поддерживает. Это часто случается с запросами, маршрутизируемыми через AWS Bedrock или Google Vertex AI, у которых доступность бета-функций отличается от прямого доступа к API Anthropic. Исправление зависит от конфигурации провайдера. Для прямых пользователей API Anthropic проверьте, перешла ли используемая бета-функция в стабильную версию; если да, удалите бета-заголовок из запросов. Для пользователей Bedrock или Vertex AI самое простое решение — переключить конфигурацию модели на использование прямого эндпоинта API Anthropic вместо эндпоинта облачного маркетплейса. Вы также можете отключить конкретные бета-функции в конфигурации модели OpenClaw, отредактировав ~/.openclaw/openclaw.json и удалив записи, связанные с бета-функциями, в настройках модели.

Превышение длины контекста. Эта ошибка появляется, когда общее количество токенов запроса (входные плюс ожидаемые выходные) превышает контекстное окно модели. Claude Sonnet 4.x поддерживает контекстное окно в 200K токенов по умолчанию, с окном в 1M токенов, доступным в бета-режиме для организаций Tier 4. Практические решения включают очистку истории сессии (OpenClaw хранит историю разговоров, которая накапливается со временем), установку максимального лимита истории сессии в 100 сообщений в конфигурации или разделение длинных документов на более мелкие части перед обработкой. Выполните openclaw session clear, чтобы сбросить накопленный контекст текущей сессии. Для постоянного управления контекстом настройте параметр maxSessionMessages в настройках агента.

Ошибки SSL-сертификатов. Ошибки, связанные с сертификатами, обычно появляются в корпоративных средах с прокси-серверами, на системах с устаревшими хранилищами сертификатов или в Docker-контейнерах, в которых отсутствуют правильные сертификаты центров сертификации. Сообщение об ошибке обычно содержит «SSL» или «certificate» и указывает на сбой TLS-рукопожатия между OpenClaw и вышестоящим провайдером. На macOS выполните security find-certificate -a -p /System/Library/Keychains/SystemRootCertificates.keychain > /tmp/certs.pem и установите переменную окружения NODE_EXTRA_CA_CERTS, указав на этот файл. На Linux убедитесь, что пакет ca-certificates обновлён: sudo apt update && sudo apt install ca-certificates. В Docker-средах добавьте RUN apt-get update && apt-get install -y ca-certificates в ваш Dockerfile. Для корпоративных прокси с пользовательскими сертификатами добавьте сертификат центра сертификации вашей организации в системное хранилище доверия или настройте OpenClaw для использования прокси с надлежащей TLS-терминацией.

Несовпадение токенов и авторизация устройств. При интеграции OpenClaw с платформами обмена сообщениями, такими как Slack или Discord, ошибка «token mismatch» или «unauthorized device» означает, что связка между OpenClaw и платформой стала недействительной. Это происходит после переустановки OpenClaw, смены хоста шлюза или когда платформа обновляет свои токены бота. Решение простое: удалите существующую интеграцию канала командой openclaw channel remove <channel-name>, затем повторно добавьте её командой openclaw channel add <channel-name>. Завершите процесс OAuth-авторизации при появлении запроса, что восстановит безопасную связку между OpenClaw и платформой обмена сообщениями.

Проблемы с WebSocket и портами. Шлюз OpenClaw взаимодействует через WebSocket на порту 18789 по умолчанию, с дополнительными портами для Control UI (18791), Canvas host (18792) и динамических портов агентов (18800+). Сбои подключения на основном порту WebSocket указывают на то, что процесс шлюза не запущен, другое приложение занимает порт или правила брандмауэра блокируют соединение. Выполните openclaw gateway status, чтобы проверить, активен ли процесс шлюза и какие порты он прослушивает. При наличии конфликтов портов определите конфликтующий процесс командой lsof -i :18789 на macOS/Linux или netstat -ano | findstr 18789 на Windows, затем либо остановите конфликтующий процесс, либо измените порт шлюза OpenClaw в конфигурации. Пользователям Docker следует обратить особое внимание на маппинг портов в файле docker-compose.yml, убедившись, что все четыре порта OpenClaw правильно открыты и сопоставлены с хостом. Подробное руководство по диагностике портов на macOS, Linux, Docker и Windows вы найдёте в нашем руководстве по устранению проблем с портами OpenClaw.

502 Bad Gateway и сбои вышестоящих провайдеров. Ошибка 502 означает, что шлюз OpenClaw успешно принял ваш запрос, но вышестоящий провайдер вернул недействительный ответ или не ответил вовсе. Это часто указывает на временный сбой провайдера, а не на проблему конфигурации с вашей стороны. Сначала проверьте официальную страницу статуса провайдера (status.anthropic.com, status.openai.com или cloud.google.com/status), чтобы подтвердить наличие текущего инцидента. Если провайдер работает нормально, проверьте подключение к интернету и любые конфигурации прокси или VPN, которые могут мешать исходящим HTTPS-запросам. Корпоративные брандмауэры иногда блокируют или ограничивают API-трафик к ИИ-сервисам, что проявляется как периодические ошибки 502. В средах Docker и Kubernetes убедитесь, что ваш контейнер имеет правильное DNS-разрешение и исходящий сетевой доступ к эндпоинтам провайдеров.

Лучшие практики безопасности API-ключей

Защита API-ключей — это не второстепенная задача, а критически важный компонент вашей настройки OpenClaw. Скомпрометированный API-ключ может привести к несанкционированным расходам, утечке данных и нарушению работы сервиса. Тем не менее большинство руководств по устранению неполадок полностью игнорируют безопасность, фокусируясь только на том, чтобы всё заработало, не задумываясь о том, работает ли это безопасно. Этот раздел восполняет этот пробел.

Никогда не коммитьте API-ключи в систему контроля версий. Это самая распространённая ошибка безопасности среди разработчиков, и она случается чаще, чем кто-либо признаёт. Даже в приватных репозиториях API-ключи в истории коммитов сохраняются бессрочно и могут быть раскрыты через форки репозитория, утечки резервных копий или скомпрометированные учётные записи участников. Создайте файл .env в корне проекта для всех API-ключей и секретов, затем немедленно добавьте .env в файл .gitignore. Для существующих репозиториев, где ключи могли быть случайно закоммичены, используйте git filter-branch или инструмент BFG Repo-Cleaner для удаления ключей из истории коммитов, затем ротируйте каждый ключ, который был раскрыт. GitHub и GitLab предлагают сканирование секретов, которое автоматически обнаруживает закоммиченные API-ключи и уведомляет вас в течение нескольких минут, но предотвращение всегда лучше обнаружения.

Разделяйте учётные данные для разработки и продакшена. Использование одного и того же API-ключа в средах разработки, тестирования и продакшена создаёт каскадный риск. Если ваш ключ разработки скомпрометирован (что более вероятно, поскольку среды разработки имеют более слабую безопасность), он может получить доступ к тем же ресурсам, что и ключ продакшена. Генерируйте отдельные API-ключи для каждой среды. Для OpenClaw это означает поддержку отдельных файлов конфигурации openclaw.json или использование профилей аутентификации, специфичных для среды. Ключ разработки должен иметь более низкие лимиты, чтобы предотвратить случайные перерасходы во время тестирования.

Внедрите регулярную ротацию ключей. API-ключи следует ротировать по регулярному расписанию — в идеале каждые 90 дней — и немедленно при уходе членов команды или при обнаружении потенциальной утечки. Большинство ИИ-провайдеров поддерживают одновременное наличие нескольких активных API-ключей, что обеспечивает ротацию без простоя. Сгенерируйте новый ключ, обновите конфигурацию OpenClaw, убедитесь, что новый ключ работает, затем отзовите старый. Автоматизируйте этот процесс с помощью простого cron-задания или шага в CI/CD-пайплайне. Для централизованного управления ключами от нескольких провайдеров прокси-шлюзы, такие как laozhang.ai, предлагают единый интерфейс управления, упрощающий ротацию и аудит.

Мониторьте паттерны использования для выявления аномалий. Неожиданные всплески использования API часто указывают на скомпрометированный ключ. Настройте оповещения об использовании в консолях провайдеров: Anthropic, OpenAI и Google поддерживают оповещения о расходах, уведомляющие вас при превышении порогового значения. Установите оповещения на 50% и 80% от ожидаемого месячного потребления для раннего обнаружения аномалий. Внутри самого OpenClaw команда openclaw usage предоставляет исторические данные об использовании, которые можно периодически проверять.

Защищайте ключи в командных средах. Когда несколько людей используют одну установку OpenClaw, применяйте изоляцию учётных данных по агентам вместо общих глобальных данных. У каждого члена команды должен быть собственный агент с собственными API-ключами, что предотвращает влияние проблем с учётными данными одного человека на всю команду. Для крупных организаций делегируйте управление ключами сервису управления секретами, такому как HashiCorp Vault, AWS Secrets Manager, или инструментам управления конфигурацией, специфичным для среды.

Предотвращение, мониторинг и долгосрочная надёжность

Реактивное исправление ошибок необходимо, но построение устойчивой настройки OpenClaw, проактивно предотвращающей ошибки, экономит значительно больше времени в долгосрочной перспективе. Этот раздел охватывает практики обслуживания и архитектурные решения, обеспечивающие надёжную работу вашего ИИ-ассистента.

Архитектура отказоустойчивости с несколькими провайдерами. Наиболее эффективная стратегия предотвращения — гарантия того, что ни один сбой одного провайдера не сможет остановить ваш рабочий процесс. Настройте как минимум двух провайдеров в вашей установке OpenClaw с включённым автоматическим переключением. Практическая конфигурация устанавливает предпочтительного провайдера как основного с тайм-аутом 30 секунд, а альтернативного — как резервного. Когда основной достигает лимита или испытывает сбой, OpenClaw автоматически перенаправляет запросы к резервному в течение нескольких секунд. Для критически важных приложений рассмотрите добавление третьего провайдера или использование единого API-шлюза, такого как laozhang.ai, который объединяет нескольких провайдеров за одним эндпоинтом со встроенным автоматическим переключением и балансировкой нагрузки.

Регулярные проверки состояния и обслуживание. Запланируйте еженедельную процедуру обслуживания, занимающую менее пяти минут. Выполните openclaw doctor (без --fix) для проверки потенциальных проблем до того, как они станут ошибками. Выполните openclaw models status для подтверждения, что все учётные данные провайдеров активны и ни один провайдер не находится в неожиданном состоянии cooldown. Проверьте версию Node.js командой node --version для обеспечения совместимости, поскольку OpenClaw требует Node.js 22 или выше, и несоответствия версий — частый источник загадочных ошибок после обновлений системы. Обновите сам OpenClaw командой npm update -g openclaw для получения исправлений ошибок и патчей безопасности.

Настройка мониторинга и оповещений. Для рабочих развёртываний внедрите мониторинг, который обнаруживает ошибки до того, как пользователи сообщат о них. Простейший подход — cron-задание, выполняющее openclaw status --all каждые 15 минут и оповещающее вас при появлении предупреждения или ошибки любого компонента. Для более сложного мониторинга анализируйте журналы шлюза в ~/.openclaw/logs/ на предмет паттернов ошибок и интегрируйте с вашей существующей системой оповещений (PagerDuty, вебхуки Slack или email-оповещения). Отслеживайте три ключевые метрики: процент успешных аутентификаций (целевой показатель выше 99%), среднюю задержку запросов (базовое значение варьируется по моделям, но внезапные увеличения указывают на проблемы) и частоту достижения лимитов (должна снижаться со временем по мере оптимизации паттернов использования).

Повышение уровня и планирование ёмкости. Пересматривайте уровень провайдера и паттерны использования ежеквартально. Если вы постоянно используете более 70% ёмкости лимитов, проактивно повышайте уровень до следующего, прежде чем достигнете ограничений. Стоимость повышения почти всегда меньше, чем потери производительности от ошибок лимитов. Планируйте рост, оценивая будущее использование на основе размера команды, расширения сценариев и внедрения новых функций. Повышение уровня Anthropic происходит автоматически на основе совокупных покупок, но обновление применяется немедленно при достижении порога, поэтому стратегическое планирование покупок кредитов может предотвратить неожиданные ограничения в периоды высокой нагрузки.

Будьте в курсе обновлений. Подпишитесь на уведомления о выпусках как для OpenClaw (отслеживайте GitHub-репозиторий по адресу github.com/openclaw/openclaw), так и для настроенных ИИ-провайдеров. Обновления мажорных версий иногда изменяют процессы аутентификации, форматы конфигурации или поведение по умолчанию. Чтение списка изменений перед обновлением предотвращает неожиданные ошибки, которые сложно диагностировать без контекста.

Часто задаваемые вопросы

Как проверить, действителен ли мой API-ключ OpenClaw? Выполните openclaw models status в терминале. Эта команда показывает статус валидации каждого настроенного провайдера. Зелёная галочка рядом с именем провайдера означает, что учётные данные действительны и провайдер отвечает. Красная ошибка означает, что данные недействительны или истекли. Вы также можете протестировать конкретного провайдера, выполнив openclaw models test --provider anthropic, что отправляет минимальный тестовый запрос для проверки сквозной связности.

Что означает ошибка «invalid beta flag» и как её исправить? Эта ошибка возникает, когда ваш API-запрос содержит заголовок бета-функции, который целевой провайдер не поддерживает. Чаще всего она встречается при использовании моделей Claude через AWS Bedrock или Google Vertex AI, которые могут не поддерживать все бета-функции, доступные через прямой API Anthropic. Удалите специфичную для бета-версии конфигурацию из настроек модели или переключитесь на прямой эндпоинт API Anthropic для полной поддержки бета-функций.

Почему OpenClaw продолжает входить в cooldown даже после исправления учётных данных? Механизм cooldown использует экспоненциальное расписание отката, которое увеличивается с каждым последовательным сбоем. Если ваш провайдер испытал несколько сбоев до исправления учётных данных, таймер cooldown может всё ещё быть активным. Принудительно сбросьте все cooldown, выполнив openclaw gateway restart, что сбрасывает состояние cooldown для всех провайдеров. После перезапуска подтвердите исправление командой openclaw models test --provider <name>.

Можно ли использовать несколько API-ключей для одного провайдера, чтобы избежать лимитов? Да, это допустимая стратегия, которая эффективно умножает вашу ёмкость лимитов. Настройте несколько профилей аутентификации для одного провайдера в файле auth-profiles.json, каждый с отдельным API-ключом от разных учётных записей или организаций. OpenClaw распределяет запросы между этими профилями, используя циклическую (round-robin) или маршрутизацию по последнему использованию, в зависимости от конфигурации шлюза. Однако учтите, что некоторые провайдеры применяют лимиты на уровне организации, а не ключа. Anthropic, в частности, применяет ограничения для каждой организации, что означает, что несколько ключей в рамках одной организации разделяют один и тот же пул ёмкости. Для реального увеличения ёмкости ключи должны принадлежать разным организациям или учётным записям. Для Anthropic конкретно: уровень каждой организации определяется её собственными совокупными покупками кредитов, поэтому новая организация начинает с Tier 1 независимо от уровней других ваших организаций.

Как предотвратить утечку API-ключей в общей среде разработки? Используйте переменные окружения, загружаемые из файлов .env, которые исключены из контроля версий через .gitignore. Никогда не записывайте API-ключи непосредственно в файлы конфигурации, которые могут быть закоммичены. Для командных сред используйте изоляцию учётных данных по агентам, чтобы у каждого разработчика были собственные данные, хранящиеся в собственной директории агента, предотвращая влияние утечек на всю команду. Внедрите pre-commit хуки, которые сканируют паттерны API-ключей и предотвращают случайные коммиты до попадания в репозиторий. Инструменты вроде gitleaks или trufflehog можно интегрировать в ваш CI/CD-пайплайн для непрерывного сканирования секретов. Для дополнительного уровня защиты настройте встроенную функцию сканирования секретов GitHub на вашем репозитории, которая автоматически обнаруживает более 100 различных паттернов секретов, включая API-ключи для Anthropic, OpenAI и Google.

Что делать, если OpenClaw работает локально, но не работает в Docker? Среды Docker вносят несколько типичных режимов сбоя, которых нет в локальных установках. Во-первых, убедитесь, что ваш Docker-образ включает Node.js 22 или выше, так как старые базовые образы могут содержать несовместимые версии. Во-вторых, проверьте, что ваш контейнер имеет исходящий сетевой доступ к эндпоинтам ИИ-провайдеров — некоторые сетевые конфигурации Docker по умолчанию изолируют контейнеры от внешнего трафика. В-третьих, убедитесь, что ваши API-ключи и файлы конфигурации правильно монтированы в контейнер через Docker-тома или переменные окружения в docker-compose.yml. Типичная ошибка — встраивание API-ключей в Docker-образ на этапе сборки, что создаёт риск безопасности и затрудняет ротацию ключей. Вместо этого передавайте ключи как переменные окружения при запуске с помощью docker run -e ANTHROPIC_API_KEY=your-key-here или через Docker secrets для рабочих развёртываний.

Как диагностировать периодические ошибки, возникающие случайно? Периодические ошибки часто самые раздражающие, потому что их сложно воспроизвести по требованию. Лучший подход — включить постоянное логирование командой openclaw logs --follow > openclaw-debug.log 2>&1 и работать в обычном режиме до появления ошибки. После захвата ошибки найдите в журнале записи об ошибках для выявления закономерностей. Частые причины периодических ошибок: нестабильность сети (особенно через WiFi), колебания ёмкости на стороне провайдера (более частые в часы пик) и нехватка памяти на хост-машине, приводящая к незаметному аварийному завершению и перезапуску процесса шлюза. Если журналы показывают частые перезапуски шлюза, проверьте доступную память системы и рассмотрите увеличение размера кучи Node.js командой export NODE_OPTIONS="--max-old-space-size=4096" перед запуском OpenClaw.

Есть ли способ проверить всю конфигурацию OpenClaw сразу? Да, наиболее комплексная проверка — выполнить openclaw doctor, а затем openclaw models test --all. Команда doctor валидирует вашу установку, файлы конфигурации и системные зависимости. Команда models test отправляет минимальный запрос каждому настроенному провайдеру и сообщает результаты. Вместе эти две команды проверяют каждый уровень вашей настройки менее чем за минуту. Для автоматизированного тестирования в CI/CD-пайплайнах объедините эти команды с проверкой кода завершения: openclaw doctor && openclaw models test --all || echo "Configuration check failed". Этот паттерн особенно полезен для валидации конфигураций развёртывания перед продвижением изменений в продакшен.